VPN Server cho phép các máy trạm VPN Client kết nối đến thông qua Internet, và giao tiếp với các máy tính trong mạng nội bộ. Trong khi các VPN Server trên những nền tảng khác cho phép máy trạm có tất cả các quyền để giao tiếp với mạng nội bộ một khi đã kết nối, thì VPN Server trên ISA Server giúp bạn chỉ định rõ những giao thức cụ thể để các máy trạm giao tiếp với mạng nội bộ. Bằng cách này ISA Server giúp bạn nâng cao độ bảo mật cho các hệ thống mạng VPN

Bên cạnh đó ISA Server cho phép bạn xây dựng mạng VPN dưới dạng Site-To- Site. Một Site-To-Site VPN cho phép hai hay nhiều mạng có thể kết nối với nhau thông qua Internet.

Trong phần này, chúng ta sẽ sử dụng ISA Server 2006 để triển khai VPN Client-To-Site

Bước 1: tạo user VPN và bật chức năng Remote Desktop của máy DC

Click phải vào user vpn01 vừa tạo -> Properties

Bước 2: Tạo 1 nhóm vpn_group và add user vpn01 vừa tạo vào group này:

Bước 3: Tạo 1 ứng dụng để test: (Remote Desktop)

Click phải vào MyComputer - Properties - Remote settings - Đánh dấu chọn và chọn user administrator có quyền truy cập remote access

OK - OK Apply - OK

Bước 4: Cấu hình trên ISA:

Click Virtual Private Networks(VPN)\ Click Configure address Assignment Method

Click Add để thêm 1 dải IP cho các người dùng VPN:

Kích hoạt VPN:

Click specify Windows Users

Tại tab Group, Click add để add vpn_group vừa tạo ở DC vào:

Click vào nút Locations.. để tìm group nhưng ko thấy gì@@ (Firewall chưa join domain)

join domain thôi!:D - Nếu ko join đc thì kt lại DNS, dnslookup thehai.com được thì mới join đc, disable card WAN khi cần thiết

Sau khi join domain rồi ta có thể add group được:

Click View FireWall Policy For the VPV Clients Network

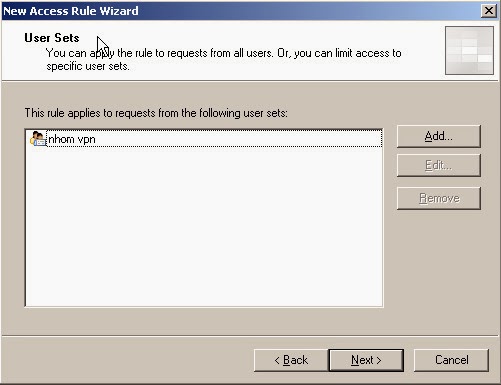

Bước 5: Tạo 1 access rule cho nhóm vpn_group có thể truy cập All Outboundtrafic với Source là VPN

Định nghĩa 1 nhóm trong AD

Test trên Client

Truy cập Modem ADSL, NAT port 1723 về card WAN máy TMG

===============================================

Chú ý phần Routing và addgroup

0 nhận xét:

Đăng nhận xét

Lưu ý: Chỉ thành viên của blog này mới được đăng nhận xét.